"Ámbito de la vida privada que se tiene derecho a proteger de cualquier intromisión". Así define la palabra privacidad nuestro Diccionario de la Lengua Española. La privacidad la contemplamos como un refugio, un reducto de soledad y libertad donde protegernos del ruido ambiental de la sociedad y al que sólo ciertas personas elegidas por ti tienen acceso. Así , al menos, la concebía el filósofo alemán Friedrich Niezsche (1844-1900) cuando escribía sobre ella que "cuanto más viejo me vuelvo, más entiendo el valor de la privacidad, de cultivar tu círculo y sólo dejar entrar a ciertas personas". Es casi el mismo significado de otra palabra castellana que podríamos considerar sinónimo de la privacidad aunque con una resonancia más poética y personal , la intimidad , definida por el Diccionario como aquella "zona espiritual íntima y reservada de una persona o de un grupo , especialmente de una familia" Estamos tan acostumbrados a ambas, a tenerlas y disfrutar de ellas en nuestra vida cotidiana que no acertamos a imaginarnos como serían nuestras vidas si no tuviéramos esa esfera de intimidad, ese refugio de privacidad que comienza en el mismo momento en que regresamos de la calle y abrimos la puerta de nuestro piso para cerrarla después con llave. Es nuestra casa, nuestro territorio, nuestro pequeño mundo, allí donde nos sentimos a salvo de las tensiones , de las amenazas externas, de las miradas extrañas, y aunque en parte no sea más que una ilusión, pensamos que nada malo nos puede ocurrir ahí dentro, en nuestro refugio. El derecho a nuestra parcela de privacidad es tan importante que la Declaración Universal de los Derechos Humanos ratificada el 10 de diciembre de 1948 en París , se ocupaba de garantizarla y protegerla en su artículo doce en el que leemos que "nadie será objeto de injerencias arbitrarias en su vida privada , su familia, su domicilio o su correspondencia , ni de ataques a su honra o a su reputación. Toda persona tiene derecho a la protección de la ley contra tales injerencias o ataques"

|

| Retrato de autor desconocido de John Thurloe (1616-1668) . Después de la Revolución inglesa que terminó con el destronamiento y ejecución del rey Carlos I de Inglaterra (1600-1649) y el ascenso al poder del líder de los revolucionarios, Oliver Cromwell (1599-1658) , que ocuparía el cargo de Lord Protector durante el período republicano, Thurloe ocupó los cargos de secretario en el Consejo de Estado, director general del servicio de correos y jefe del servicio de espionaje de Cromwell. Aprovechando esta doble función en estos años se estableció el espionaje del correo . En el libro "Postdata" del periodista y escritor británico Simon Garfield (1960) recoge un documento firmado por un jefe de oficina de correos , John Wildman, donde explica como todo el correo de Inglaterra pasaba por una única oficina y allí un hombre llamado Isaac Dorislaus se encargaba de inspeccionarlo y si encontraba algo sospechoso lo llevaba a Cromwell . Escribe John Wildman sobre el tal Dorislaus que "Cada noche, sobre las once , acudía a una sala privada en la Oficina Postal, se le llevaban todas las cartas y se disponían ante él. Dorislaus abría las que consideraba oportuno y luego las cerraba. Permanecía en esa sala habitualmente hasta las tres o las cuatro de la madrugada , que era la hora a la que solía cerrar la Oficina. En ese tiempo, el mencionado Dorislaus repasaba todos los sellos y escrituras con tal eficacia que apenas existían cartas cuyos remitentes no pudiera deducir a partir de la letra. Cuando se daba una situación extraordinaria , el sr Morland (era un secretario del jefe de espías John Thurloe) acudía desde Whitehall y se llevaba las cartas que consideraba peligrosas" Nuestras comunicaciones siempre han sido objeto de espionaje a lo largo de la historia, en el siglo XVII eran las cartas manuscritas, hoy las comunicaciones a través de los diferentes dispositivos electrónicos que utilizamos de forma cotidiana (Imagen procedente de https://en.wikipedia.org/ ) |

Si nos vamos a la legislación propia de cada nación , al menos la de los regímenes democráticos, también hallamos esa intención de proteger y garantizar la privacidad de los ciudadanos recogida en las diferentes constituciones nacionales. Es el caso de la Constitución Española de 1978 en cuyo artículo 18 se recoge en su primera disposición que "se garantiza el derecho al honor, a la intimidad personal y familiar y a la propia imagen", en segundo lugar se establece que "el domicilio es inviolable . Ninguna entrada o registro podrá hacerse en él sin su consentimiento del titular o resolución judicial , salvo en caso de flagrante delito". En una tercera disposición leemos que se "garantiza el secreto de las comunicaciones y, en especial , de las postales telegráficas y telefónicas, salvo resolución judicial" . Por último , en su cuarto punto, señala que "la ley limitará el uso de la informática para garantizar el honor y la intimidad personal y familiar de los ciudadanos y el pleno ejercicio de sus derechos" Vemos que se ha legislado para proteger nuestra intimidad y privacidad, lo que significa que en otro tiempo no estuvo garantizada y se hallaba en peligro. Cuando vives o naces en una sociedad democrática das por hecho determinados derechos que te parecen perpetuos, que siempre estuvieron ahí y que te pertenecen por razón de tu nacimiento y que nunca te van a faltar. Es esa naturalidad con la que vivimos estos derechos a la que se refería el escritor uruguayo Juan Carlos Onetti (1909-1994) cuando definía la libertad como "un aire habitual , sin perfumes exóticos, que se respira junto con el oxígeno sin pensarlo" y así nos sucede con la privacidad , la respiramos junto con el oxígeno que alimenta nuestros pulmones, sin pensar en ella porque la consideramos una parte tan natural de nuestras vidas como ese oxígeno que nos da la vida. Damos por hecho que la policía no derribará la puerta de nuestra casa sin tener antes una orden judicial firmada por un juez que a su vez sólo lo hará si hay indicios suficientes de la comisión de un delito. También damos por hecho que ni el estado ni ninguna agencia estatal o privada abrirá nuestro correo ordinario , que no escucharán nuestras conversaciones telefónicas , que no nos grabarán en el interior de nuestras casas ni leerán el contenido de nuestras comunicaciones electrónicas.

| Tres siglos después del espionaje del correo inglés por los agentes de Cromwell, en el siglo XX se desarrollaron métodos muchos más sofisticados de espionaje. Terminada la Segunda Guerra Mundial , los Estados Unidos y el Reino Unido decidieron seguir colaborando en el espionaje para controlar y vigilar al nuevo enemigo, la Unión Soviética gobernada por Josef Stalin (1878-1953). Así, en 1948 crearon la UKUSA, siglas de United Kingdom -United States Security Agreement (Acuerdo de Seguridad entre Reino Unido y Estados Unidos) . A éste acuerdo se unirían posteriormente Canadá, Nueva Zelanda y Australia que cooperarían en la vigilancia sobre los movimientos de la Unión Soviética y sus aliados. Cada una de estas naciones se responsabilizó de vigilar un área geográfica determinada, así Estados Unidos se encargaba de la vigilancia de las comunicaciones por radio y satélite de Asia, la parte asiática de la Unión Soviética y América del Sur. El Reino Unido hacía lo propio con Europa, la Rusia europea y África, Australia se encargaba de todo el sureste asiático,Nueva Zelanda del Pacífico Occidental y Canadá de buena parte de la Unión Soviética . Esta red de espionaje de las comunicaciones sería conocida con el nombre de ECHELON. Desde su creación y en las décadas siguientes hasta llegar a nuestros días se ha construido toda una red de estaciones provistas de antenas para interceptar todo tipo de comunicaciones, ya sea a través de radio , satélites y en la actualidad a través de móviles o la información transmitida a través de la fibra óptica. Estas antenas capturan la información y la envían a unos superordenadores que antes han sido programados para detectar una serie de palabras potencialmente amenazadoras, como por ejemplo "bomba","atentado" o cualquier otro término que merezca ser investigado. La información sobre el presupuesto que cada una de las naciones participantes dedica a éste proyecto, así como el personal destinado a la misma es confidencial, aunque se estima que pueden llegar a trabar en él más de 300.000 personas. Tiene a su servicio 120 satélites que se encargan de recoger y enviar las comunicaciones de empresas y también de particulares, hasta una cantidad estimada de más de 3000 millones al día (Imagen procedente de http://www.bibliotecapleyades.net ) |

Cuando yo era un niño, y no han pasado tantas décadas desde entonces, no existían los teléfonos inteligentes, Internet era desconocida para la gente común y ni siquiera tenía ese nombre sino que se llamaba Arpanet , una red creada por orden del Ministerio de Defensa de los Estados Unidos como medio de comunicación interno. Algo tan habitual hoy como el correo electrónico no sería inventado hasta 1972 por Raymond Samuel Tomlinson (1941-2016) y en las casas no había ordenadores personales , algo que no comenzaría a suceder hasta la década de 1980. Por supuesto las redes sociales , las cámaras web, los chat o los servicios de mensajería instantánea como el hoy omnipresente WhatsApp ni siquiera se podían imaginar. Tampoco había cámaras en las calles , ni sistemas de localización GPS y si esperabas la llamada de alguien sólo tenías una opción, darle el teléfono de casa o el del trabajo y confiar en que te llamaran a la hora en que estabas en uno de esos dos sitios. Cuando cerrabas la puerta de tu casa y salías a la calle estabas incomunicado, porque no disponías de un teléfono para comunicarte con tu familia o con el trabajo al no ser que tuvieras en tu camino una cabina telefónica desde la que hacer una llamada. En cuanto a las tarjetas de crédito, aunque muy difundidas , no eran la forma de pago más habitual y la mayoría de la gente seguía usando prioritariamente el pago en metálico.Así era la vida cotidiana a finales de la década de los años setenta y comienzos de los ochenta, en realidad no muy diferente a como había sido en las décadas pasadas. Podías pasarte horas y día sin estar localizable incluso aunque no fuera tu intención. Bastaba con que no tuvieras un teléfono fijo cerca para que no hubiera forma de contactar contigo. Los cambios comenzarían a sucederse cada vez a más velocidad a partir de los años noventa , cuando realmente se produjo la expansión de Internet en los hogares y los trabajos, comenzaron a extenderse el uso de teléfonos móviles cada vez más pequeños y también con precios más accesibles para el ciudadano medio, y los ordenadores personales ya ocupaban su espacio en un número cada vez mayor de hogares.

Ha sido un cambio revolucionario y de una velocidad desconocida en la historia , y tal vez esa velocidad es la que nos impide darnos cuenta de como en apenas un par de décadas ha cambiado nuestras vidas. ¿Cómo es ahora un día normal de un ciudadano cualquiera? Al despertar , probablemente con la alarma del teléfono móvil, es muy probable que usando la web del teléfono echemos un vistazo a nuestras redes sociales, esas que no existían hace trece años, para ver que han publicado nuestros amigos y tal vez revisemos nuestro correo electrónico o la prensa digital. Por supuesto los sitios que visitemos e la red nos avisarán que usan lo que llaman Cookies para , según, nos dicen , mejorar nuestra experiencia en el uso de la página. En realidad las célebres cookies lo que hacen es proporcionar información sobre nuestros hábitos al usar Internet, que páginas usamos con más frecuencia, información que luego irá a terceras empresas que la utilizarán para sus fines publicitarios y comerciales. Por supuesto, como esa advertencia sale en prácticamente todas las páginas en las que entramos ya ni la hacemos caso y damos por bueno que usen sus cookies. Pero sigamos con nuestra rutina cotidiana. Mientras desayunamos vemos las noticias en nuestra Smart Tv (televisión inteligente con conexión a Internet , con cámara y micrófono incorporado) y al cerrar la puerta de casa para ir al trabajo o a estudiar escuchamos el sonido que nos indica que estamos recibiendo mensajes por WhatsApp, una aplicación de mensajería muy útil aunque para instalarla en nuestro teléfono hemos tenido que aceptar unas condiciones que no hemos leído porque son demasiado largas y farragosas de leer. Si sabemos que al instalar la aplicación le estamos dando permiso para hacer uso de nuestros contactos en la agenda o de nuestras fotografías que tenemos incluidas en el teléfono. Tal vez no te guste demasiado pero ¿cómo no vas a tener WhatsApp cuando todos tus amigos y hasta tu propia madre lo tienen? Es casi ya una obligación laboral, pues en el trabajo te piden el whatsApp para ponerse en contacto contigo si estás fuera del trabajo. Cuando ya estás en la calle , aunque no seas consciente de ello, eres grabado por cámaras distribuidas por toda la ciudad, por supuesto instaladas para garantizar tu seguridad. Te irán grabando en la calle, en el transporte público o en la tienda donde entras a trabajar.

BREVE REPORTAJE SOBRE EL INTERNET DE LAS COSAS

Dos breves reportajes sobre el Internet de las Cosas. El primero es más didáctico, explicando en que consiste, el segundo es más comercial , subrayando las ventajas que tendrá para las empresas para incrementar sus cifras de negocio. En ninguno de ellos se hace hincapié en los problemas que puede generar para nuestra privacidad, cuando casi cada momento del día estaremos generando datos a través de los múltiples objetos que nos rodean y que estarán conectados a Internet.

|

| Mensajes como éste los vemos cada vez que entramos en una página, y es tan habitual que ya no le prestamos atención y seguimos navegando. Si no lo hiciéramos prácticamente no podríamos consultar ninguna página . A través de las denominadas Cookies (galletas) esa página en concreto pero también otras empresas (las cookies de terceros) obtienen información sobre nuestros hábitos de navegación y nuestros intereses. Es lo que hace que, por ejemplo, si buscas información sobre las islas Canarias, al entrar después en tu perfil de Facebook tengas anuncios personalizados de hoteles y vuelos a estas islas pues ya han detectado que estás interesado en ellas. De la misma forma que registran tus movimientos con fines comerciales y publicitarios se puede hacer con otros fines más sombríos.que afectan directamente a nuestra privacidad (Imagen procedente de https://www.salsereta.com ) |

Ha sido un cambio revolucionario y de una velocidad desconocida en la historia , y tal vez esa velocidad es la que nos impide darnos cuenta de como en apenas un par de décadas ha cambiado nuestras vidas. ¿Cómo es ahora un día normal de un ciudadano cualquiera? Al despertar , probablemente con la alarma del teléfono móvil, es muy probable que usando la web del teléfono echemos un vistazo a nuestras redes sociales, esas que no existían hace trece años, para ver que han publicado nuestros amigos y tal vez revisemos nuestro correo electrónico o la prensa digital. Por supuesto los sitios que visitemos e la red nos avisarán que usan lo que llaman Cookies para , según, nos dicen , mejorar nuestra experiencia en el uso de la página. En realidad las célebres cookies lo que hacen es proporcionar información sobre nuestros hábitos al usar Internet, que páginas usamos con más frecuencia, información que luego irá a terceras empresas que la utilizarán para sus fines publicitarios y comerciales. Por supuesto, como esa advertencia sale en prácticamente todas las páginas en las que entramos ya ni la hacemos caso y damos por bueno que usen sus cookies. Pero sigamos con nuestra rutina cotidiana. Mientras desayunamos vemos las noticias en nuestra Smart Tv (televisión inteligente con conexión a Internet , con cámara y micrófono incorporado) y al cerrar la puerta de casa para ir al trabajo o a estudiar escuchamos el sonido que nos indica que estamos recibiendo mensajes por WhatsApp, una aplicación de mensajería muy útil aunque para instalarla en nuestro teléfono hemos tenido que aceptar unas condiciones que no hemos leído porque son demasiado largas y farragosas de leer. Si sabemos que al instalar la aplicación le estamos dando permiso para hacer uso de nuestros contactos en la agenda o de nuestras fotografías que tenemos incluidas en el teléfono. Tal vez no te guste demasiado pero ¿cómo no vas a tener WhatsApp cuando todos tus amigos y hasta tu propia madre lo tienen? Es casi ya una obligación laboral, pues en el trabajo te piden el whatsApp para ponerse en contacto contigo si estás fuera del trabajo. Cuando ya estás en la calle , aunque no seas consciente de ello, eres grabado por cámaras distribuidas por toda la ciudad, por supuesto instaladas para garantizar tu seguridad. Te irán grabando en la calle, en el transporte público o en la tienda donde entras a trabajar.

BREVE REPORTAJE SOBRE EL INTERNET DE LAS COSAS

Dos breves reportajes sobre el Internet de las Cosas. El primero es más didáctico, explicando en que consiste, el segundo es más comercial , subrayando las ventajas que tendrá para las empresas para incrementar sus cifras de negocio. En ninguno de ellos se hace hincapié en los problemas que puede generar para nuestra privacidad, cuando casi cada momento del día estaremos generando datos a través de los múltiples objetos que nos rodean y que estarán conectados a Internet.

Es posible que durante el día busques alguna dirección usando el GPS de tu móvil y si lo llevas conectado todo el día con Facebook, la red social le dirá a tus amigos donde estás en cada momento. y aparecerá un mensaje señalando en un mapa "Christian estuvo en la librería " o "Christian estuvo en el cine" También pagarás en algún momento con tarjeta de crédito, pues ya la usamos para casi todo, y tu operación quedará registrada tanto la cantidad como el lugar donde hiciste la compra. El dinero metálico cae en desuso y es posible que en poco tiempo termine siendo retirado de la circulación cuando sea reemplazado ya no por las tarjetas de crédito, sino por los teléfonos móviles.El dinero ,igual que su valor, será completamente virtual, no tendremos una relación física con él, lo que significa que tampoco podrás tener dinero guardado en casa ajeno al conocimiento de los demás. Pero eso no es todo , se avecinan nuevos cambios que las diferentes ferias de telefonía , informática y electrónica anuncian como "el Internet de las cosas" y "la casa inteligente". Eso sucederá, en realidad ya está sucediendo, cuando casi todo lo que nos rodea tenga una conexión con Internet. La nevera revisará los alimentos que son necesarios y hará el pedido al supermercado. Es posible que tenga en cuenta la información que le ha transmitido la báscula de nuestro cuarto de baño acerca de nuestro ligero incremento de peso y la nevera decida establecer una dieta, Nuestra ropa recogerá datos de nuestra tensión arterial, la temperatura y tal vez hasta de nuestro estado de ánimo. Nuestros coches también estarán conectados con Internet y , por supuesto, seguirán recolectando nuevos datos sobre nuestros hábitos y costumbres. Muchas de estas cosas ya forman parte de nuestra vida cotidiana, otras no tardarán demasiado en entrar en ella. A donde quiero llegar con todo esto es que desde que nos despertamos hasta que nos acostamos, durante todo el día , estamos dejando huellas de todo lo que hacemos , de lo que vemos, de lo que leemos, de lo que nos gusta, de lo que compramos , de los lugares a los que vamos . Todo queda registrado, pero aún así no nos preocupa demasiado porque ya hemos visto que hay muchas leyes y protocolos que garantizan nuestra privacidad .¿O tal vez no?

| En junio de 2013 el periódico británico "The Guardian" y el norteamericano "The Washington Post", ponían al descubierto como la NSA, siglas en inglés de la Agencia Nacional de Seguridad de Estados Unidos , a través de dos programas y con la colaboración de algunas de las principales empresas del mundo de la telefonía e Internet, estaba observando todo lo que hacemos como si tuviéramos a alguien mirando por encima de nuestra espalda. Para ello empleaban dos programas, uno que implicaba a las tres compañías de teléfonos más importantes de Estados Unidos, de las que dos se encuentran entre las más poderosas del planeta al margen de las compañías chinas, AT&T y Verizon, y otro programa denominado PRISM, que vigila a los servidores de las mayores empresas de Internet entre las que se encuentran Microsoft, Facebook, YouTube, Google, Yahoo, American On Line (AOL), Skype y la propia Apple y otra empresa menos conocida por su nombre pero igual de importante que las otras , Dropbox, para almacenar documentos en la Nube, es decir, no en el interior del ordenador , sino en la propia red. A través del PRISM y del programa de escuchas telefónicas, todas nuestras comunicaciones quedan registradas y pueden ser objeto de investigación , análisis y almacenadas sin que tengamos ningún control sobre ello. Hace tres años y medio el Washington Post escribía que gracias a estos dos programas los servicios secretos estadounidenses podían "Literalmente, leer tus ideas mientras estás escribiendo" (Imagen procedente de http://cinabrio.over-blog.es ) |

A comienzos de marzo de éste año 2017 la organización Wikileaks, fundada en 2006 por el hoy mundialmente célebre Julian Assange (1971), filtraba a los medios de comunicación miles de documentos de la CIA que ponían al descubierto , de confirmarse su autenticidad, todo un programa de ciberespionaje que permitiría a las agencias de investigación estadounidenses, tal y como publicaban periódicos como "El País" en España, "piratear teléfonos , ordenadores, y televisores con Internet y convertirlos en micrófonos para espiar a sus usuarios" Estas filtraciones recogían casos como el uso de un programa llamado "Weeping Angel" (el ángel que llora) que se instalaría en las televisiones inteligentes de fabricadas por la empresa surcoreana Samsung, que precisamente en 2015 había lanzado una nueva generación de SmartTv o televisiones inteligentes con el lema "La tele nunca ha sido tan lista" Estas televisiones mal llamadas inteligentes pues no piensan por sí mismas, llevan incorporadas entre sus aplicaciones cámaras de vídeo y micrófonos. Lo que hacía Weeping Angel es mantener la televisión activa aunque el usuario la hubiera apagado. Es decir, tu apagas la televisión y aparentemente lo está pero no es así . En la nota enviada por Wikileaks a la prensa explicaba que "ésta permanece encendida y graba las conversaciones en la habitación y las envía a través de Internet a un servidor secreto de la CIA" Es irónico que el propio manual de instrucciones de la televisión , ese que casi nunca leemos, yo mismo no lo hago, advierte que "La televisión puede capturar órdenes orales que Samsung puede recolectar y transmitir a terceros" y añadía que podría hacerlo incluso aunque incluyeran "información personal o sensible". Es decir, esa televisión inteligente que preside ya las casas de millones de familias en todo el mundo , pues es de suponer que si lo pueden hacer con un televisor de la marca Samsung también será factible con los modelos de otras marcas, se puede convertir en un espía de tu vida cotidiana instalado cómodamente en tu salón , ya sea para una agencia de un gobierno cualquiera o para quien tenga interés en espiarte por motivos comerciales o de cualquier otra índole.

| "Tu tele te escucha . Incluso cuando está apagada. Y le manda lo que oye a la CIA y al servicio de Inteligencia británico MI5" Así resumía el corresponsal en Estados Unidos del periódico español "El Mundo", Pablo Pardo, el comunicado de Wikileaks con el que en febrero de éste año 2017 anunciaba la publicación de casi 9000 documentos que según la organización fundada por Julian Assange procedían de la unidad de ciberespionaje de la CIA En el informe se recogía como la CIA ha desarrollado programas para entrar en prácticamente todos los dispositivos existentes. En el caso de las televisiones Samsung , estas son infectadas con el programa Weeping Angel (Ángel llorón) que pone a la televisión en un falso off, es decir, aparenta estar apagada pero en realidad no lo está y , siempre según Wikileaks "Graba las conversaciones en la habitación y las envía a través de Internet a un servidor secreto de la CIA" Como escribía Pablo Pardo "Esto ha sido la última constatación de una realidad. La privacidad ha muerto" (Imagen procedente de http://www.elsoldehonduras.com ) |

También revelaba Wikileaks que agencias como la CIA, y no dudo que sucederá lo mimo con otras agencias de información en otros países, tienen la capacidad de leer los mensajes de WhatSapp en el mismo momento en que los escribes, aunque no una vez que los has enviado pues, al menos eso afirma Wikileaks, no pueden romper de momento el encriptado que protege estos mensajes. Habría que añadir, de momento. Y si eso lo pueden hacer con las televisiones y con WhatSapp, ¿qué sucederá con nuestras lavadoras, neveras, coches, bombillas y nuestra propia ropa cuando tenga conexión con Internet? Pablo Pardo, corresponsal del periódico español "El Mundo" en Estados Unidos, escribía en un artículo del 20 de marzo de éste año 2017 como la policía de la pequeña localidad de Bentonville en Arkansas había resuelto un caso de asesinato gracias a Alexa . ¿Quién es Alexa? ¿Una testigo del crimen? No exactamente, al menos no una testigo humana . Alexa es un programa (software) que está contenido en un cilindro de 23 centímetros (el hardware) , que recibe el nombre de Echo, diseñado por Amazon, la conocida compañía de comercio electrónico creada por Jeff Bezos (1964) en el año 1994. Una vez instalado Echo en tu domicilio se pone en marcha Alexa, que actúa como una asistente virtual .Para realizar sus tareas Echo dispone de siete micrófonos integrados en su estructura para atender a las peticiones de los habitantes de la casa . Entre otras cosas , puedes pedir a Alexa que ponga tu canción favorita, que regule las luces del salón o que haga la lista de la compra por poner tres ejemplos. Para activarla sólo tienes que decir "¡Hey, Alexa!"y estará dispuesta a escucharte. En teoría sólo si pronuncias esas palabras se pone en marcha y graba las conversaciones, permaneciendo apagada si no las dices. He buscado información de su lanzamiento, y, por ejemplo en la publicación Economía Digital se informaba el 23 de agosto de 2015, que ante las dudas de que aquel dispositivo pudiera terminar espiando a sus poseedores "el gigante americano se ha apresurad a asegurar que su asistente virtual sólo procesa órdenes cuando pronunciamos el nombre de Alexa. Durante el resto del tiempo el aparato ignora las conversaciones, que no quedan almacenadas en ningún servidor"

| Este cilindro de 23 centímetros de alto es Echo y, por decirlo de algún modo, en su interior vive Alexa, la asistente virtual diseñada por Amazon para atender a las peticiones de sus usuarios. Para ello Echo dispone de siete micrófonos que registran las voces de las personas que habitan en la casa y las graba. Según Amazon no supone ningún riesgo para la privacidad porque sólo se activa cuando el usuario se dirige a él diciendo "Alexa" , pero esto no es del todo así. En realidad, como tiene que estar preparado para cuando el usuario diga "Alexa", sus micrófonos están siempre activos registrando todos los sonidos y voces que se produzcan en la estancia donde se encuentre, enviándolas después a Amazon. El usuario tiene la posibilidad de borrar todas las grabaciones (al menos en teoría) aunque se advierte que eso puede afectar negativamente a su experiencia con Alexa. Gracias precisamente a estas grabaciones de la actividad en casa la policía de la pequeña localidad de Bentonville ha podido resolver un crimen . Los dueños de Echo tienen, sin ser muy conscientes de ello, a un chivato en casa, un pequeño espía cilíndrico. (Imagen procedente de https://www.yonomi.co ) |

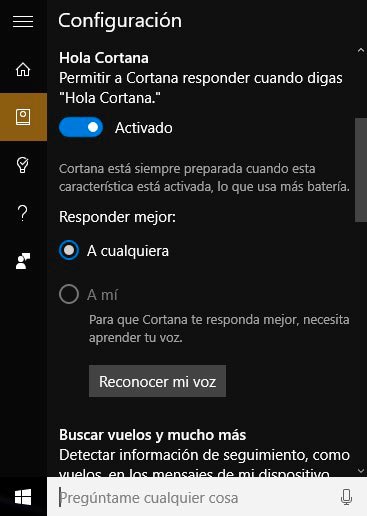

Pero según Pablo Pardo, visto lo que ha sucedido con éste caso de asesinato, parece que no es así y aunque no digas las palabras mágicas , si bien Alexa , la asistente virtual, permanece dormida, Echo (el cilindro ) permanece despierto escuchando alerta con sus siete micrófonos ,grabando y enviando luego toda esa información a su propietario, que no es otro que Amazon. Lo que hizo la policía de Bentonville fue solicitar el permiso para acceder a las grabaciones recogidas por Echo del día del crimen y una vez obtenido, gracias a esas grabaciones pudieron resolver el asesinato. Cuando lo cometió, el asesinó se creía solo, pero no se dio cuenta que en la habitación había un testigo mudo, un cilindro que contenía una asistente personal hecha para ,facilitarte la vida...y para recoger datos y sonidos de todo lo que sucedía en ese salón. Como escribe Pablo Pardo bien podríamos decir que ahora "los delatores están en casa" .Por supuesto que en éste caso ha sido beneficioso pues ha servido para capturar a un asesino, pero creo que hay que ir más allá de eso. La cuestión ya no es que recojan los datos de las páginas que visitas, sino que además graban tus palabras o , como en el caso de la televisión de Samsung, registran tu imagen y lo que haces en el salón de tu casa. Alexa es el asistente de Amazon, que tiene la singularidad de que no se halla dentro de un ordenador o un teléfono, sino que es un dispositivo independiente que puede ser instalado en cualquier rincón de la casa. Pero no es el único. Los teléfonos Apple tienen su propio asistente virtual , Siri y mi ordenador, que lleva incorporado Windows 10, va acompañado con la asistente virtual diseñada por Microsoft , que también tiene nombre femenino, Cortana, tal vez porque así crea un mayor vínculo de confianza con el usuario. Todos ellos están hechos para ayudarte, de la misma forma que las cámaras de las calles y los medios de transporte están puestas para aumentar nuestra seguridad, pero también pueden servir como espías porque no tenemos ningún control sobre el uso de los datos, las imágenes y las voces que estos dispositivos están recolectando durante las veinticuatro horas del día.

|

| Una pantalla de administración de Cortana, el asistente personal desarrollado por Microsoft, el equivalente a Alexa de Amazon o al Siri de Apple . En mi ordenador lo tengo desactivado, pero si pincho sobre su icono sale un mensaje hablado y escrito en el que te pide permiso para utilizar tus micrófonos y , aunque eso no lo dice, grabar tus palabras. Todos los dispositivos que utilizamos ya están preparados para convertirse en recolectores masivos de todos los datos que generamos. Por ejemplo las aplicaciones telefónicas. Pablo Pardo menciona un caso curioso e ilustrativo de hasta donde llega la invasión de la privacidad "Los juguetes sexuales inteligentes se manejan desde el teléfono, con su propia app, de modo que el usuario-a puede llevarlos por la calle y proveerse de un orgasmo por Bluetooth. Ahora bien, ese orgasmo también queda registrado. La empresa canadiense Standard Innovation acordó indemnizar en este mes de marzo (se refiere a éste año 2017) con 2,9 millones de dólares a miles de clientes usuarios de su vibrador inteligente We-Vibe(nosotros vibramos) , a los que no había informado que el artilugio, además de su función, recolectaba datos sobre cómo, cuándo y dónde lo usaban" (Imagen procedente de https://www.profesionalreview.com ) |

¿Sois usuarios de Facebook? Imagino que la mayoría si lo seréis igual que yo, que incluso tengo un grupo del Mentidero en ésta red social, además de usar también Tuiter. . Facebook tiene en la actualidad más de mil quinientos millones de usuarios en el mundo, es la red social con mayor difusión , con mucha diferencia con respecto a las demás redes sociales. Cuando escribo artículos para el blog o notas para el grupo del Mentidero en Facebook realizo muchas búsquedas en Internet. Por ejemplo, si escribo un artículo sobre las islas Canarias puedo realizar búsquedas en diferentes páginas relacionadas con el archipiélago canario. Al meterme de nuevo en Facebook tendré publicidad de vuelos , hoteles y todo tipo de servicios en Canarias. Mejor no os cuento lo que salía cuando escribí la historia de Vlad III Tepes el Empalador(1431-1476). Registra todas mis búsquedas en Internet y adapta la publicidad a esas búsquedas . Y es que Facebook, como cuenta Pablo Pardo en su artículo para "El Mundo", " tiene en promedio una docena de proveedores de datos por persona , sin contar con toda la información que recibe cada vez que visitamos cualquier web que tenga el botón de "Me gusta" de Facebook. No hace falta ni hacer clic" Toda esa enorme recolección de datos forma lo que llamamos Big Data , pero esos datos , que aparentemente son una masa informe y caótica, en realidad están vinculados a nuestros dispositivos , el ordenador personal, el teléfono móvil , la tableta , la televisión o cualquier otro dispositivo que usemos con conexión a Internet y que en cuanto se extienda a la "Internet de las cosas" se multiplicará casi hasta el infinito. Pablo Pardo incluye en su artículo las palabras de quien fuera asesor del Tribunal Constitucional de Sudáfrica, Drew E. Cohen, que explica como "en 1940 hacían falta ocho policías en cuatro coches para seguir a una persona las veinticuatro horas del día. Hoy basta con mirar el GPS de su móvil" ¿Donde queda la protección de la privacidad garantizada por el artículo doce de la Declaración Universal de los Derechos Humanos o por las constituciones nacionales? ¿Quién controla el uso de esa cantidad ingente de datos sobre nuestras vidas que están siendo utilizados por las empresas privadas para obtener beneficios económicos y, por lo que estamos viendo, por los estados para aumentar su control sobre nosotros?

Pero si todos estos dispositivos son externos todavía queda un paso más , llevarlos incorporados en nuestro organismo. El pasado 19 de febrero leía una noticia en el periódico español "El Mundo" cuyo titular era "Una empresa belga implanta chips a sus trabajadores". Se trataba de la empresa NewFusion que en diciembre de 2016 implantó en siete de sus doce trabajadores un chip bajo la piel que reemplazaba a las clásicas tarjetas de identificación que se usan para fichar al entrar en la empresa o para acceder a determinadas estancias del edificio donde ésta tiene su sede. Estos chips se insertan en la mano y tiene carácter voluntario. Además, no contienen datos personales ni un localizador para determinar la posición del trabajador. Informaba la noticia que los chip tenían el tamaño de un grano de arroz y los adquirieron en China por apenas veinte céntimos de euro la unidad y funcionan de forma muy similar a los que ya empleamos como método de identificación de nuestras mascotas que llevan ya inserto su chip con los datos de su dueño. El pretexto para introducir estos chips era la tendencia de algunos trabajadores de la empresa a olvidar sus tarjetas de acceso, con el chip incorporado ya no tendría ese problema. Para insertarles el chip contrataron a un tatuador que empleando una jeringuilla con una aguja del grosor de las empleadas en las donaciones de sangre , inyectaba el chip por debajo de la piel dejando una mínima cicatriz Para la empresa todo eran ventajas , y así lo manifestaba el director de NewFusion , Efe Tim Pauwels, "No somos Gran Hermano y no podemos rastrear a nuestros empleados con el chip. Es sólo una manera más fácil de abrir las puertas o acceder a tu ordenador , y además es completamente voluntario" El socio fundador de NewFusion, Vincent Nys, añade que el peligro no está en estos chips sino en la información y la vigilancia que sobre nosotros ejerce el estado o grandes empresas como Google o Facebook "Si caminas por Londres , te pueden rastrear todo el tiempo a través de las cámaras de seguridad.Lo mismo con el teléfono. Debería abrirse un debate sobre que información aceptas compartir con el mundo y cuál no, en lugar de que gobiernos o grandes organizaciones como Facebook o Google decidan lo que hacen con tus datos"

No puedo estar mas de acuerdo con estas últimas palabras, pero en lo que se refiere a los chips, no dudo de las buenas intenciones de esta empresa, pero no es difícil imaginar lo sencillo que sería hacer un mal uso de estos chips para conocer en todo momento donde vas, con quien estás, lo que estás comiendo o cualquier otro dato que pueda resultar de interés. Si ya lo están intentando con dispositivos externos como un ordenador, un teléfono móvil o una televisión ¿no resultaría tentador para un estado totalitario , incluso para cualquier tipo de estado, controlar a la población insertando estos chips en el mismo momento del nacimiento? Y sin llegar a éste extremo tampoco es necesaria mucha imaginación para aventurar que si en esta ocasión se ha insertado en un pequeño grupo de voluntarios dentro de un tiempo, cuando ésta práctica se extienda a un gran número de empresas, el chip terminará siendo obligatorio si no quieres quedarte fuera del mercado laboral y de ahí a que , por motivos siempre relacionados con nuestro bienestar , se extendiera la inserción de chips a la población en general sólo mediaría un paso. Los pretextos podrían ser muchos, por nuestra seguridad, para reemplazar a pasaportes y carnets de identidad, como forma de pago reemplazando a las tarjetas de crédito o para incluir nuestros datos médicos . De la misma forma que hace años se abrió un debate sobre las cámaras en las calles, que algunos consideraban una intolerable intromisión del estado en la privacidad de la gente y hoy están plenamente aceptadas y las hallamos en cada esquina, también habría controversias por la inserción de chips en nuestro organismo, pero finalmente las supuestas bondades que supondría para nosotros terminaría imponiéndose. Es curioso que todas estas noticias han ido apareciendo mientras estaba leyendo la conocida novela del escritor británico George Orwell (1903-1950) que lleva el título de "1984". Se trata de una novela distópica, justo lo opuesto a una novela utópica. Mientras que un mundo utópico es un mundo ideal al que deberíamos aspirar , el mundo distópico es lo más cercano que hay a una pesadilla, el reverso oscuro d de la utopía Orwell nos sitúa en un Londres sombrío, sórdido , empobrecido , que forma parte de un imperio llamado Oceanía, que disputa la supremacía del planeta en una guerra perpetua con otros dos imperios, Eurasia y Esteasia.

Todo esta presidido por la imagen omnipresente del que llaman Hermano Mayor, el líder del Partido, aunque en realidad es muy probable que no se trate de una persona sino del rostro humano que el Partido ofrece a los ciudadanos. El protagonista es Winston Smith, un gris funcionario del Partido, el único que existe, y que ejerce un control absoluto sobre la población hasta el extremo de observarlos y hablar con ellos en sus casas a través de lo que Orwell llama "telepantalla" , un monitor cuya misión va mucho más allá de permitir ver programas en ella y que está controlado por una oscura fuerza represiva llamada la Policía del Pensamiento. Así describe su función Orwell "La telepantalla recibía y transmitía al mismo tiempo. Era capaz de captar cualquier sonido que hiciera Winston por encima de un susurro muy bajo, es más , mientras estuviera en el campo de visión dominado por la placa metálica podían verle y oírle .Por supuesto, era imposible saber si te estaban observando o no en un determinado momento . Con que frecuencia o con que sistema la Policía del Pensamiento encendía la placa de cada cual eran puras conjeturas , incluso era concebible que vigilaran a la vez a todo el mundo. Pero en cualquier caso podían conectarse contigo cuando quisieran. Tenías que vivir dando por sentado que escuchaban hasta el último sonido que hacías y que, excepto en la oscuridad, observaban tus movimientos" Orwell imaginó esta novela inspirándose en los regímenes totalitarios de su tiempo como el nazismo en Alemania o el stalinismo en la Unión Soviética pero ¿No os parece que esta telepantalla guarda ciertos inquietantes paralelismos con esa televisión de Samsung o la Alexa de Amazon que pueden grabar tus conversaciones y enviarlas directamente a la empresa?En otro momento de la novela , en un libro supuestamente clandestino que llega a las manos de Winston y donde parece desvelarse la auténtica naturaleza de aquel Partido omnipotente y omnipresente , el protagonista lee como el Partido ha logrado acabar con la privacidad de la población logrando así un perfecto control sobre los ciudadanos

"En el pasado ningún gobierno tuvo la posibilidad de mantener a sus ciudadanos bajo vigilancia constante . La invención de la imprenta, no obstante, facilitó la manipulación de la opinión pública , y el cine y la radio acentuaron éste proceso. Con el desarrollo de la televisión ,y de los avances técnicos que hicieron posible transmitir y recibir por el mismo aparato, la vida privada llegó a su fin. La policía pudo observar las veinticuatro horas del día a todos los ciudadanos, al menos lo que valía la pena vigilar , y someterlos al sonido de la propaganda oficial , al tiempo que se cerraban todos los demás canales de comunicación . Por primera vez fue posible imponer no sólo una completa obediencia a la voluntad del Estado, sino una absoluta uniformidad de opinión a todos los súbditos" Por supuesto yo no quiero decir que estemos cerca de esa sociedad de pesadilla creada por Orwell, que, sin embargo , guarda bastante parecido con el control que sobre la sociedad rusa ejercía el régimen de Josef Stalin pero sin disponer de los medios tecnológicos para llevar ese control del pensamiento hasta los extremos anunciados por Orwell. Tampoco es una crítica a los avances tecnológicos que sin duda están haciendo que hoy vivamos con una sensación de bienestar superior a cualquier otro momento en la historia. Pero hay riesgos y el mayor de ellos es que comenzamos a disponer de una tecnología que podría ser capaz de hacer realidad las telepantallas que espían al pobre Winston y que incluso podríamos dar un paso más con el implante de chips. A diferencia de "1984" no está haciendo falta que un gobierno totalitario imponga estas medidas invasoras de la privacidad , otorgando un poder inquietante tanto a las empresas como a los estados que pueden llegar a saber donde estamos, con quien estamos, que hablamos y que escribimos, estamos siendo nosotros mismos los que estamos renunciando a nuestra privacidad , abriendo las puertas de nuestras casas y de nuestras mentes fascinados por la zanahoria de una tecnología a la que parece que no aplicamos los mismos criterios y reglas éticas que hasta ahora aplicábamos a las sociedades que eran todavía analógicas. Por fortuna no estamos en la situación descrita por Orwell, pero deberíamos ser conscientes de lo que está sucediendo para no permitir nuevas intromisiones en nuestra privacidad , ni aunque sea a cambio de supuestos beneficios como una mayor seguridad , argumentos que sin duda serán usados en el futuro. Recordemos las palabras de Benjamin Franklin (1706-1790) "Aquellos que cederían la libertad esencial para adquirir una pequeña seguridad temporal no merecen ni libertad ni seguridad" y tengamos en cuenta la advertencia de mi compatriota Johannes Wolfgang von Goethe (1749-1832) "Nadie es más esclavo que el que se tiene por libre sin serlo" Estemos alerta para evitar que un día vuestros hijos o vuestros nietos no os tengan que preguntar "Privacidad. Y eso qué es?"

El Mentidero de Mielost en Facebook :

https://www.facebook.com/ElMentideroDeMielost

|

A veces el humor hace una recreación bastante precisa de la realidad como esta ingeniosa viñeta en la que representantes de algunos de los principales servicios de inteligencia del mundo se preguntan como poder obtener todos los datos que desean conocer sobre sus ciudadanos. Sin duda las redes sociales como Facebook o Tuiter son una fuente de información codiciada tanto por los servicios de inteligencia como por las empresas que desean conocer los gustos de los consumidores , contando además con la ventaja de que son los propios ciudadanos los que voluntariamente exponen públicamente información que jamás entregarían si fuera forzados a ello . Pablo Pardo, corresponsal de "El Mundo" en Estados Unidos, cita a Shivon Zillis, socio del que fuera alcalde de Nueva York, Michael Bloomberg, que define la importancia de la información que obtienen de nosotros, los usuarios, con estas palabras "Los datos son el nuevo petróleo" Y somos nosotros los que se lo proporcionamos gratuitamente . Explica Pablo Pardo que con el Internet de las Cosas : "Toda la inteligencia artificial se basa en algoritmos de aprendizaje, o sea, en programas informáticos que aprenden el comportamiento de los usuarios . La máquina sabe a que hora nos levantamos y a que hora nos acostamos. La empresa no sólo sabe lo que hacemos sino ,también , lo que vamos a hacer" (Imagen procedente de http://www.taringa.net ) |

Pero si todos estos dispositivos son externos todavía queda un paso más , llevarlos incorporados en nuestro organismo. El pasado 19 de febrero leía una noticia en el periódico español "El Mundo" cuyo titular era "Una empresa belga implanta chips a sus trabajadores". Se trataba de la empresa NewFusion que en diciembre de 2016 implantó en siete de sus doce trabajadores un chip bajo la piel que reemplazaba a las clásicas tarjetas de identificación que se usan para fichar al entrar en la empresa o para acceder a determinadas estancias del edificio donde ésta tiene su sede. Estos chips se insertan en la mano y tiene carácter voluntario. Además, no contienen datos personales ni un localizador para determinar la posición del trabajador. Informaba la noticia que los chip tenían el tamaño de un grano de arroz y los adquirieron en China por apenas veinte céntimos de euro la unidad y funcionan de forma muy similar a los que ya empleamos como método de identificación de nuestras mascotas que llevan ya inserto su chip con los datos de su dueño. El pretexto para introducir estos chips era la tendencia de algunos trabajadores de la empresa a olvidar sus tarjetas de acceso, con el chip incorporado ya no tendría ese problema. Para insertarles el chip contrataron a un tatuador que empleando una jeringuilla con una aguja del grosor de las empleadas en las donaciones de sangre , inyectaba el chip por debajo de la piel dejando una mínima cicatriz Para la empresa todo eran ventajas , y así lo manifestaba el director de NewFusion , Efe Tim Pauwels, "No somos Gran Hermano y no podemos rastrear a nuestros empleados con el chip. Es sólo una manera más fácil de abrir las puertas o acceder a tu ordenador , y además es completamente voluntario" El socio fundador de NewFusion, Vincent Nys, añade que el peligro no está en estos chips sino en la información y la vigilancia que sobre nosotros ejerce el estado o grandes empresas como Google o Facebook "Si caminas por Londres , te pueden rastrear todo el tiempo a través de las cámaras de seguridad.Lo mismo con el teléfono. Debería abrirse un debate sobre que información aceptas compartir con el mundo y cuál no, en lugar de que gobiernos o grandes organizaciones como Facebook o Google decidan lo que hacen con tus datos"

| Fotografía del chip insertado bajo la piel de la mano de uno de los empleados de la empresa belga NewFusion , que podéis ver sobresaliendo ligeramente . Está envuelto en una funda de cristal , tiene el tamaño aproximado de un grano de arroz , una memoria de 868 bytes y utiliza tecnología de identificación por radiofrecuencia. No contiene información privada de los empleados ni tampoco permite que sean rastreados , funciona sólo como una tarjeta de acceso a la empresa. Pero nada impide que en el futuro este tipo de chips sean insertados en el organismo con otras funciones. Para algunos es el siguiente paso del Internet de las Cosas, la fusión entre el ser humano y la tecnología, para otros un peligroso precedente que puede abrir el camino al uso de la tecnología por parte del Estado y de las empresas para controlar a los ciudadanos (Imagen procedente de http://www.efefuturo.com ) |

No puedo estar mas de acuerdo con estas últimas palabras, pero en lo que se refiere a los chips, no dudo de las buenas intenciones de esta empresa, pero no es difícil imaginar lo sencillo que sería hacer un mal uso de estos chips para conocer en todo momento donde vas, con quien estás, lo que estás comiendo o cualquier otro dato que pueda resultar de interés. Si ya lo están intentando con dispositivos externos como un ordenador, un teléfono móvil o una televisión ¿no resultaría tentador para un estado totalitario , incluso para cualquier tipo de estado, controlar a la población insertando estos chips en el mismo momento del nacimiento? Y sin llegar a éste extremo tampoco es necesaria mucha imaginación para aventurar que si en esta ocasión se ha insertado en un pequeño grupo de voluntarios dentro de un tiempo, cuando ésta práctica se extienda a un gran número de empresas, el chip terminará siendo obligatorio si no quieres quedarte fuera del mercado laboral y de ahí a que , por motivos siempre relacionados con nuestro bienestar , se extendiera la inserción de chips a la población en general sólo mediaría un paso. Los pretextos podrían ser muchos, por nuestra seguridad, para reemplazar a pasaportes y carnets de identidad, como forma de pago reemplazando a las tarjetas de crédito o para incluir nuestros datos médicos . De la misma forma que hace años se abrió un debate sobre las cámaras en las calles, que algunos consideraban una intolerable intromisión del estado en la privacidad de la gente y hoy están plenamente aceptadas y las hallamos en cada esquina, también habría controversias por la inserción de chips en nuestro organismo, pero finalmente las supuestas bondades que supondría para nosotros terminaría imponiéndose. Es curioso que todas estas noticias han ido apareciendo mientras estaba leyendo la conocida novela del escritor británico George Orwell (1903-1950) que lleva el título de "1984". Se trata de una novela distópica, justo lo opuesto a una novela utópica. Mientras que un mundo utópico es un mundo ideal al que deberíamos aspirar , el mundo distópico es lo más cercano que hay a una pesadilla, el reverso oscuro d de la utopía Orwell nos sitúa en un Londres sombrío, sórdido , empobrecido , que forma parte de un imperio llamado Oceanía, que disputa la supremacía del planeta en una guerra perpetua con otros dos imperios, Eurasia y Esteasia.

|

| Este es el mundo imaginado por George Orwell en su novela "1984", en el que tres imperios se reparten el territorio, Oceanía, Eurasia y Esteasia que están enzarzadas en una guerra perpetua por el territorio en color amarillo . Se trata de un mundo de pesadilla donde no hay lugar para la privacidad pues todo debe ser controlado por el Partido y lo hace a través de sus omnipresentes "telepantallas" que registran todo lo que haces y lo transmiten a la Policía del Pensamiento. Quien de alguna forma desafía la Partido o le desagrada por su actitud se convierte en una "No persona", es decir, desaparece sin dejar rastro . En esa sociedad de pesadilla se repite un lema "Quien controla el pasado , controla el futuro. Quien controla el presente, controla el pasado" Hoy quien tiene el poder en nuestra sociedad real es quien controla la información y la información está en forma de los miles de millones de datos que los ciudadanos generamos a diario, el llamado Big Data. Como dice Erich Schmidt (1955), presidente de Alphabet, la empresa matriz de Google "Creo que el Big Data es tan importante que las naciones acabarán luchando por él" (Imagen procedente de https://es.wikipedia.org ) |

Todo esta presidido por la imagen omnipresente del que llaman Hermano Mayor, el líder del Partido, aunque en realidad es muy probable que no se trate de una persona sino del rostro humano que el Partido ofrece a los ciudadanos. El protagonista es Winston Smith, un gris funcionario del Partido, el único que existe, y que ejerce un control absoluto sobre la población hasta el extremo de observarlos y hablar con ellos en sus casas a través de lo que Orwell llama "telepantalla" , un monitor cuya misión va mucho más allá de permitir ver programas en ella y que está controlado por una oscura fuerza represiva llamada la Policía del Pensamiento. Así describe su función Orwell "La telepantalla recibía y transmitía al mismo tiempo. Era capaz de captar cualquier sonido que hiciera Winston por encima de un susurro muy bajo, es más , mientras estuviera en el campo de visión dominado por la placa metálica podían verle y oírle .Por supuesto, era imposible saber si te estaban observando o no en un determinado momento . Con que frecuencia o con que sistema la Policía del Pensamiento encendía la placa de cada cual eran puras conjeturas , incluso era concebible que vigilaran a la vez a todo el mundo. Pero en cualquier caso podían conectarse contigo cuando quisieran. Tenías que vivir dando por sentado que escuchaban hasta el último sonido que hacías y que, excepto en la oscuridad, observaban tus movimientos" Orwell imaginó esta novela inspirándose en los regímenes totalitarios de su tiempo como el nazismo en Alemania o el stalinismo en la Unión Soviética pero ¿No os parece que esta telepantalla guarda ciertos inquietantes paralelismos con esa televisión de Samsung o la Alexa de Amazon que pueden grabar tus conversaciones y enviarlas directamente a la empresa?En otro momento de la novela , en un libro supuestamente clandestino que llega a las manos de Winston y donde parece desvelarse la auténtica naturaleza de aquel Partido omnipotente y omnipresente , el protagonista lee como el Partido ha logrado acabar con la privacidad de la población logrando así un perfecto control sobre los ciudadanos

|

| Fotograma de la película "1984" dirigida precisamente en 1984 por Michael Radford (1946) y con el actor británico John Hurt (1940-2017) en el papel del protagonista de la novela de George Orwell , Winston Smith. Precisamente ésta escena recrea uno de los momentos iniciales de la novela cuando Winston viola las normas escribiendo un diario, pero se sienta en un lateral de su depauperado apartamento para evitar ser observado por la omnipresente "Telepantalla" donde vemos el rostro de un hombre que parece estar observando el interior de su apartamento y el interior de todos los hogares de Londres, donde se desarrolla la acción. ¿Una distopía o una advertencia para el futuro?. En el artículo de Pablo Pardo que he citado en diferentes ocasiones a lo largo de éste relato, el periodista le pone fin con estas palabras "El mundo del siglo XXI será un mundo en el que sus habitantes habrán renunciado libremente a la privacidad" Si eso es así , esperemos que esa renuncia no sea el primer paso hacia la renuncia de otras libertades y que la obra de Orwell quede siempre en el terreno de la ficción. (Imagen procedente de http://1984unavisiondelfuturo.blogspot.com.es/ ) |

"En el pasado ningún gobierno tuvo la posibilidad de mantener a sus ciudadanos bajo vigilancia constante . La invención de la imprenta, no obstante, facilitó la manipulación de la opinión pública , y el cine y la radio acentuaron éste proceso. Con el desarrollo de la televisión ,y de los avances técnicos que hicieron posible transmitir y recibir por el mismo aparato, la vida privada llegó a su fin. La policía pudo observar las veinticuatro horas del día a todos los ciudadanos, al menos lo que valía la pena vigilar , y someterlos al sonido de la propaganda oficial , al tiempo que se cerraban todos los demás canales de comunicación . Por primera vez fue posible imponer no sólo una completa obediencia a la voluntad del Estado, sino una absoluta uniformidad de opinión a todos los súbditos" Por supuesto yo no quiero decir que estemos cerca de esa sociedad de pesadilla creada por Orwell, que, sin embargo , guarda bastante parecido con el control que sobre la sociedad rusa ejercía el régimen de Josef Stalin pero sin disponer de los medios tecnológicos para llevar ese control del pensamiento hasta los extremos anunciados por Orwell. Tampoco es una crítica a los avances tecnológicos que sin duda están haciendo que hoy vivamos con una sensación de bienestar superior a cualquier otro momento en la historia. Pero hay riesgos y el mayor de ellos es que comenzamos a disponer de una tecnología que podría ser capaz de hacer realidad las telepantallas que espían al pobre Winston y que incluso podríamos dar un paso más con el implante de chips. A diferencia de "1984" no está haciendo falta que un gobierno totalitario imponga estas medidas invasoras de la privacidad , otorgando un poder inquietante tanto a las empresas como a los estados que pueden llegar a saber donde estamos, con quien estamos, que hablamos y que escribimos, estamos siendo nosotros mismos los que estamos renunciando a nuestra privacidad , abriendo las puertas de nuestras casas y de nuestras mentes fascinados por la zanahoria de una tecnología a la que parece que no aplicamos los mismos criterios y reglas éticas que hasta ahora aplicábamos a las sociedades que eran todavía analógicas. Por fortuna no estamos en la situación descrita por Orwell, pero deberíamos ser conscientes de lo que está sucediendo para no permitir nuevas intromisiones en nuestra privacidad , ni aunque sea a cambio de supuestos beneficios como una mayor seguridad , argumentos que sin duda serán usados en el futuro. Recordemos las palabras de Benjamin Franklin (1706-1790) "Aquellos que cederían la libertad esencial para adquirir una pequeña seguridad temporal no merecen ni libertad ni seguridad" y tengamos en cuenta la advertencia de mi compatriota Johannes Wolfgang von Goethe (1749-1832) "Nadie es más esclavo que el que se tiene por libre sin serlo" Estemos alerta para evitar que un día vuestros hijos o vuestros nietos no os tengan que preguntar "Privacidad. Y eso qué es?"

El Mentidero de Mielost en Facebook :

https://www.facebook.com/ElMentideroDeMielost

No hay comentarios:

Publicar un comentario